seguridad

Muchos usuarios de telefonía móvil no le dan la importancia que se merece al tema de la seguridad en sus terminales. ¿Para qué? Si yo no guardo nada...piensan muchos. Esto inconsciencia junto con la ilusión de invulnerabilidad, son dos peligrosos factores que muchas veces van de la mano. No infravalores la seguridad. En tu terminal, cualquier usuario medio, lleva media vida. Acceso a mensajería privada, tanto por apps (whatsapp, telegram) como de correos electrónicos. Apps de citas como Tinder. Imágenes de todo tipo. Acceso a redes sociales. Y mucho más importante acceso a apps de bancos . Cualquier usuario despistado puede ser desplumado y entonces... a quién reclamas. Es por eso que hemos decidido crear la sección de seguridad para comentar las normas de uso de sentido común además de tutoriales e información para mantener todas esas miradas ajenas fuera del alcance de tu terminal.

¿Cómo conseguir una clave WIFI sin tener que pedirla?

No tienes que ser hacker para conseguir una clave WIFI sin tener que pedirla. Solo debes estar cerca del router...

Read moreApp Seguridad de MIUI: La navaja suiza de los Xiaomi

La app Seguridad de MIUI viene integrada en los Xiaomi, así que si tienes uno de esos teléfonos móviles te...

Read more¿Es posible desaparecer de internet sin dejar rastro? Borrar mi huella digital

Aunque poco pensemos en ello, en internet hay mucha información sobre nosotros. Desde el primer instante que accedimos a esta...

Read moreAtención: este malware puede robarte todas las claves de forma remota

El octo malware es un peligroso virus troyano que podría infectar cualquier móvil Android y es capaz, entre otras cosas,...

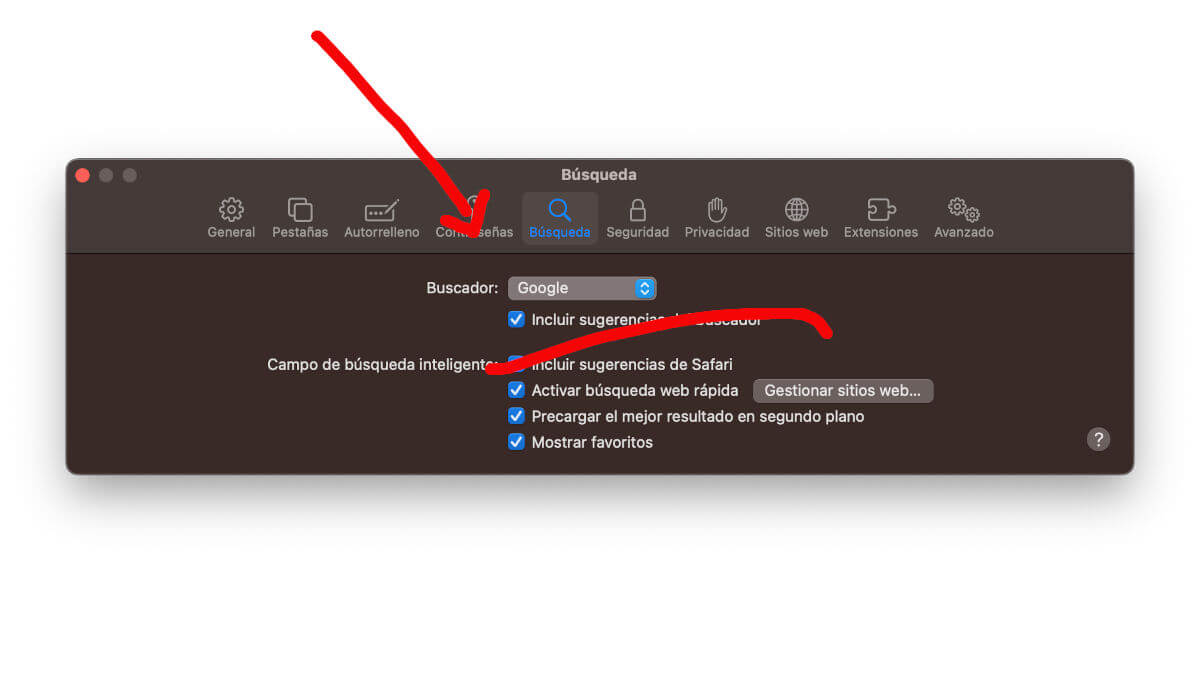

Read more¿Cómo recuperar Google como buscador predeterminado en Chrome, Firefox y Edge?

Si te han cambiado tu motor de búsqueda favorito, no te preocupes. Aquí te explicaremos cómo recuperar Google como buscador...

Read moreR4Ven: ¿Qué es y cómo se usa para conocer la ubicación exacta de alguien?

Tu ubicación geográfica es uno de los datos que más les interesa a los ciberdelincuentes. Irónicamente, para un hacker es...

Read more¡Cuidado! Aplicaciones de Facebook tienen acceso a tu cuenta y podrían robar tus datos

Tal vez no lo sepas, pero en la dark web se venden datos de cuentas de Facebook. Y, entre esos,...

Read moreVytal: cambia la ubicación y el user agent del navegador con esta herramienta

Hoy en día muchas personas le dan suma importancia a su seguridad online, por eso el desarrollador Zoccc que ha...

Read more¿Cómo recuperar con PayPal el dinero estafado por internet?

¿Realizaste una compra con PayPal por internet y has sido estafado? Tranquilo, no todo está perdido, aquí te mostraremos cómo...

Read more