Internet está plagado de virus. Para la mayoría de los usuarios es difícil adivinar qué archivos o páginasse dedican a contaminar ordenadores. Hay varios tipos de malware, pero hoy nos dedicaremos a hablar sobre uno solo. Hoy te explicaremos cómo actúa un troyano en tu ordenador.

Muchos computadores son infectados por troyanos a diario, pues como se camuflan tan bien, es complicado evitar que entren al sistema. Y aunque tú como usuario no tienes por completo la culpa, sí hay algunas cosillas que puedes practicar para evitar que esto suceda.

Sabemos que este tipo de virus viene en forma de un archivo. Esto quiere decir que debes ir a alguna página de descargas para que pueda infectar tu PC. Habitualmente (aunque no siempre), los troyanos se encuentran en páginas piratas, por eso lo más recomendable es que hagas tus descargas desde las páginas oficiales.

En los siguientes apartados continuaremos explicándote qué es un troyano, cómo hace para llegar a tu ordenador y qué puedes hacer para no infectarte con uno de ellos. ¡No te pierdas esta valiosa información!

Tabla de Contenido

¿Qué es un troyano?

¿La palabra troyano no te recuerda a una película muy famosa del 2004? ¡Sí, la película de Troya! Ese filme donde representan un conflicto bélico que se presentó entre varios ejércitos y la ciudad de Troya según la mitología griega.

Una de las escenas hizo historia para siempre y es por esa que a este tipo de malware le han dado el nombre de “troyano”. En la parte final de la película le envían un regalo a la ciudad de Troya como “ofrenda de paz”, un caballo de madera gigante.

Lo que los gobernantes no sabían era que el caballo iba repleto de soldados ocultos dispuestos a atacar la ciudad, pues así mismo funcionan los virus troyanos. Tienen la apariencia de un archivo legítimo pero por dentro llevan un software malicioso.

Gracias a su fachada es que las personas realizan su descarga inocentemente, y lo peor de todo es que pueden transformarse en diferentes tipos de archivos. Como por ejemplo: una imagen, una aplicación, un programa, un juego, un video, etc.

Entonces, como se ven inofensivos y se encuentran en páginas web aparentemente normales, lo último que piensan los usuarios es que el archivo que quieren descargar está contaminado. Tan solo se dan cuenta cuando el virus ya ha entrado al sistema, es decir, muy tarde.

¿Cuál es su función?

Bien, ya hemos dicho que un troyano es un virus que se camufla en archivos que parecen normales, pero ¿qué es lo que buscan los ciberatacantes con esto? La verdad es que buscan causar estas infecciones en los dispositivos por varias razones.

Hay troyanos que se usan para robar información, tener acceso al dispositivo, provocar descargas ocultas que llevan más softwares maliciosos, conseguir acceso remoto al ordenador, etc.

En realidad pueden ser usados para varios fines y aunque se ven tan simples, han sido capaces de poner en riesgo empresas importantes.

Todos nuestros dispositivos están expuestos a estos virus y aunque no seamos personas importantes por dinero o política, no está nada bueno que nuestro ordenador se infecte por un troyano.

Cuando esto sucede todo el computador se vuelve un caos, comienza a trabajar con lentitud, en ocasiones es imposible usar el navegador, se recalienta, etc. Son varias las consecuencias y en la mayoría de los casos se debe llevar con un técnico para que solucione el problema. Obviamente, esto significa un gasto de dinero.

Como ya lo dijimos, todos estamos expuestos, pero a pesar de eso hay formas de evitar que nuestro ordenador sea víctima de un ciberataque. Nosotros te daremos algunos consejos, pero antes de eso nos parece importante que conozcas más información acerca de los fines que tienen estos virus.

Robar información

Esta es una de las principales razones por las cuales fueron creados los troyanos, no hay que ser un genio para saberlo. Buscan infectar a los ordenadores para poder obtener información importante del propietario.

Aunque claro, esto es útil si la persona es adinerada o importante, pues ellos si guardan documentos y otras cuestiones comprometedoras. De lo contrario, el atacante solo conseguirá información común, como archivos del trabajo, fotos familiares, etc.

Sin embargo, esa no es la única información que puede recopilar por medio de un troyano, sucede que a través de ellos también se puede tener acceso al navegador, ver que páginas visita y qué programas usa.

Pero, como ya lo dijimos, esto será mucho más graves para las personas que manejan grandes empresas. Dependiendo de los datos que se obtengan, el cibertacante decidirá cómo proseguir. Pueden extorsionar, vender los datos a otras personas interesadas, exponerlos y demás.

Controlar medianamente el sistema del ordenador

Bien, otra cosa que debes saber acerca de cómo actúa un troyano en tu ordenador es el acceso que el atacante puede tener luego de la infección. Esto pasa casi que al instante de descargar y abrir el archivo con el software malicioso, pero el usuario no se da cuenta porque el dispositivo no presenta síntomas evidentes.

El ciberdelincuente no va a tener un acceso completo al computador, pero sí podrá tomar datos o insertar más archivos contaminados para obtener más información.

El tiempo que te tomará darte cuenta de lo que posiblemente ha sucedido, es el tiempo que la persona que está detrás de esto necesitará para hacer de las suyas.

Acceso remoto al computador

Esta es la peor versión del ataque del que hemos hablamos en el párrafo anterior. En este caso, el ciberatacante consigue tener el control remoto total del ordenador por medio del troyano, algo que no es una buena noticia.

Seguro has escuchado hablar sobre el control remoto que se puede tener de una PC, pero normalmente se hace por medio de aplicaciones y es el dueño el que lo decide. En este tipo de ataque, la persona tiene acceso completo al computador como si lo estuviera usando físicamente, actuando como una aplicación.

Debido a eso, podrá modificar documentos o eliminarlos, instalar programas y aplicaciones, robar datos y mucho más, porque al tener control de la PC las posibilidades son infinitas. Claro que el propietario no se da cuenta sino hasta el cabo de algunos días u horas.

Probablemente note que faltan archivos, que hay programas extraños instalados y que el ordenador está funcionando con lentitud.

Descargar más contenido malicioso

¿Te sigues preguntando cómo actúa un troyano en tu ordenador? Pues aquí te dejamos otra de sus funciones. Con este tipo de malware se busca descargar en el ordenador más archivos maliciosos, para tener un mayor acceso a la información del usuario.

Estos archivos se descargan de forma oculta precisamente para no dejar rastros y normalmente vienen con un virus llamado “Keylogger”.

Dicho virus queda en la PC luego de la descarga y se encarga de robar todas las contraseñas que el usuario coloca en internet, ya sea la del banco, la de sus redes sociales, Gmail, etc. No es controlado por el atacante, más bien él ya lo ha configurado con varios comandos para que lo haga de forma automática.

Ataques de denegación de servicio distribuido

Este tipo de ataques tienen como finalidad saturar servidores y afectan en su mayoría a empresas grandes. Con esto consiguen comprometer o averiar equipos importantes, pero si no tienes una empresa no tienes que preocuparte por esto.

Recomendaciones para evitar la entrada de troyanos

Nadie quiere pasar por una situación de este tipo y aunque es común que suceda, hay formas para evitar que archivos maliciosos se cuelen en nuestro sistema. Ahora que sabes cómo actúa un troyano en tu ordenador, es momento de darte algunas recomendaciones útiles.

Utiliza algún antivirus y firewall

Estos programas de seguridad son muy útiles porque evitan que el troyano se instale en nuestro ordenador. Pero no solo impide su entrada, sino que también los detecta y realiza una búsqueda en el sistema para eliminarlos.

Todos ellos o casi la mayoría de ellos trabajan en segundo plano para poder brindar una protección completa, cosa que puede ralentizar el equipo un poco, así que debes tenerlo en cuenta. Además de esto, también debes asegurarte de instalar un antivirus confiable ya que si descargas uno pirata no estarás haciendo nada.

Otra herramienta que puedes utilizar para proteger tu computador es un firewall, el cual es un sistema que se encarga de proteger las redes y las conexiones. Cuando detectan un acceso no autorizado ni verificado de parte de alguna página web o cualquier sitio de internet, entran en acción.

Descarga programas y apps oficiales

De nada te servirá saber cómo actúa un troyano en tu ordenador si no aprendes a combatirlos, por eso te compartiremos otro consejo importante.

Lo peor que puedes hacer es realizar descargas de sitios piratas, la mayoría de los archivos que se encuentran en ese tipo de páginas están contaminados con malwares, así que al instalarse en tu ordenador automáticamente lo infectan.

Por esa razón, lo más recomendable y seguro es bajar los programas y aplicaciones que necesites de sus sitios oficiales, esto si hablamos de ordenadores. Si hablamos de teléfonos móviles lo mejor es hacer las descargas por medio de la store oficial del sistema operativo.

Mantén el sistema actualizado

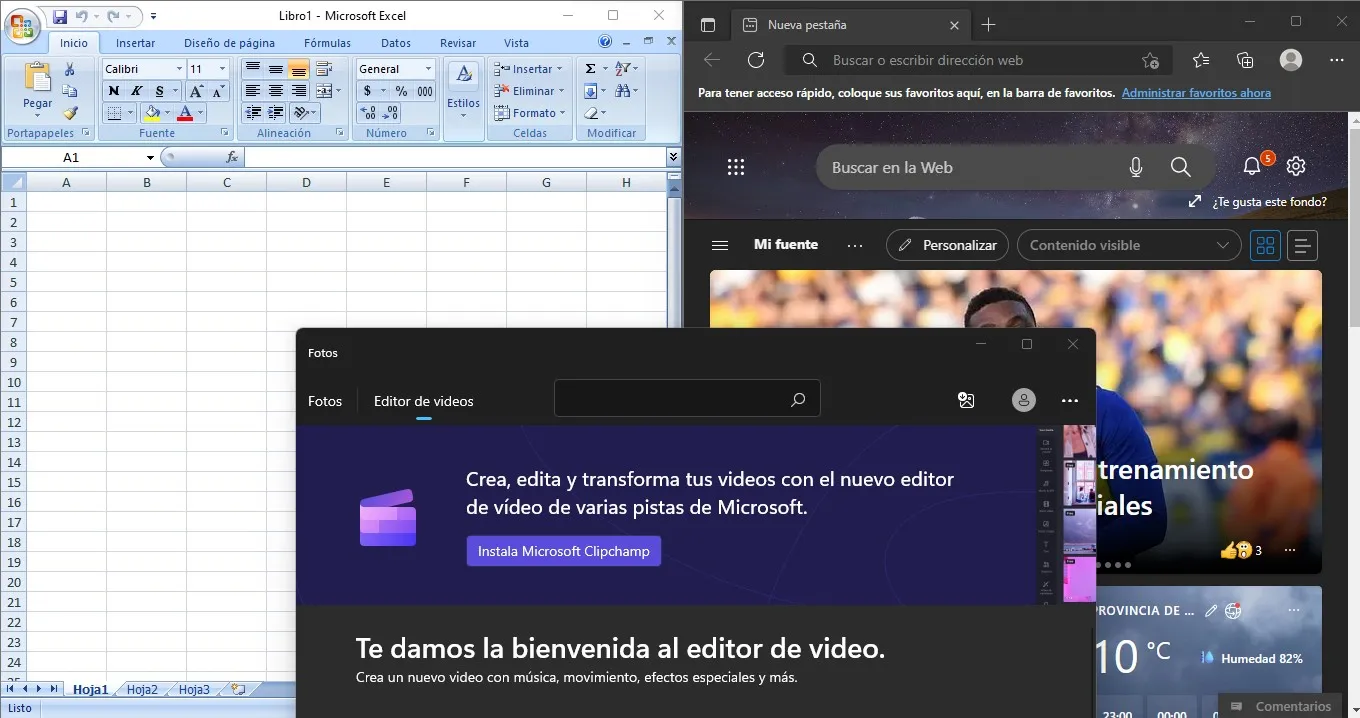

Esto es fundamental, porque aunque no lo creas, los ciberatacantes se pueden aprovechar de la falta de actualización del sistema para colar algunos troyanos. Cualquier error en el Windows o en los programas que tienes instalados puede significar para ellos una oportunidad de invasión al ordenador.

Para saber qué actualizaciones tienes disponibles solo tienes que ir hasta la sección de configuración del equipo y entrar al apartado de Windows Update. Allí podrás iniciar con la actualización de todas las app y programas, así como del propio sistema.

Verifica que los links no sean malignos

Ahora que sabes cómo actúa un troyano en tu ordenador puedes tener más ideas de cómo evitarlos, pero de igual forma es útil que sepas lo siguiente.

A través de las redes sociales te pueden llegar links, ya sea por Facebook, Instagram, Telegram, Whatsapp y por supuesto Gmail. No es sencillo identificar al instante y por nuestra cuenta si son malignos o no, afortunadamente existe una manera de comprobarlo.

Hay una página web que te permite pegar los links en su barra de búsqueda para realizarles un análisis. Ella determinará si son sospechosos o no, dependiendo de su respuesta pues los visitarás. Realmente es una opción muy práctica y puede evitar que tu ordenador sufra un ciberataque.

Si quieres saber cómo se llama esa página web y cómo funciona puedes visitar nuestra guía de cómo saber si un enlace es seguro.

Sé más astuto que el ciberatacante

Algo que también vas a necesitar es la astucia, pues es la que te ayudará a determinar qué es lo que el atacante quiere que hagas. Es decir, él te enviará algún link acompañado de un texto llamativo, como alguna oferta o promoción.

Algo como “¡Eres el ganador de 1.000 €, visita el siguiente link para retirar tu premio! Te puede parecer absurdo, pero no tienes ni idea de la cantidad de personas que caen con este simple truco. Entonces, lo que él quiere es que vayas al link para poder infectar el ordenador.

Es allí donde tu astucia va a jugar un papel importante, tienes que aprender a identificar cuando algo se ve sospechoso, pues no es normal que alguien te ofrezca dinero de la nada.

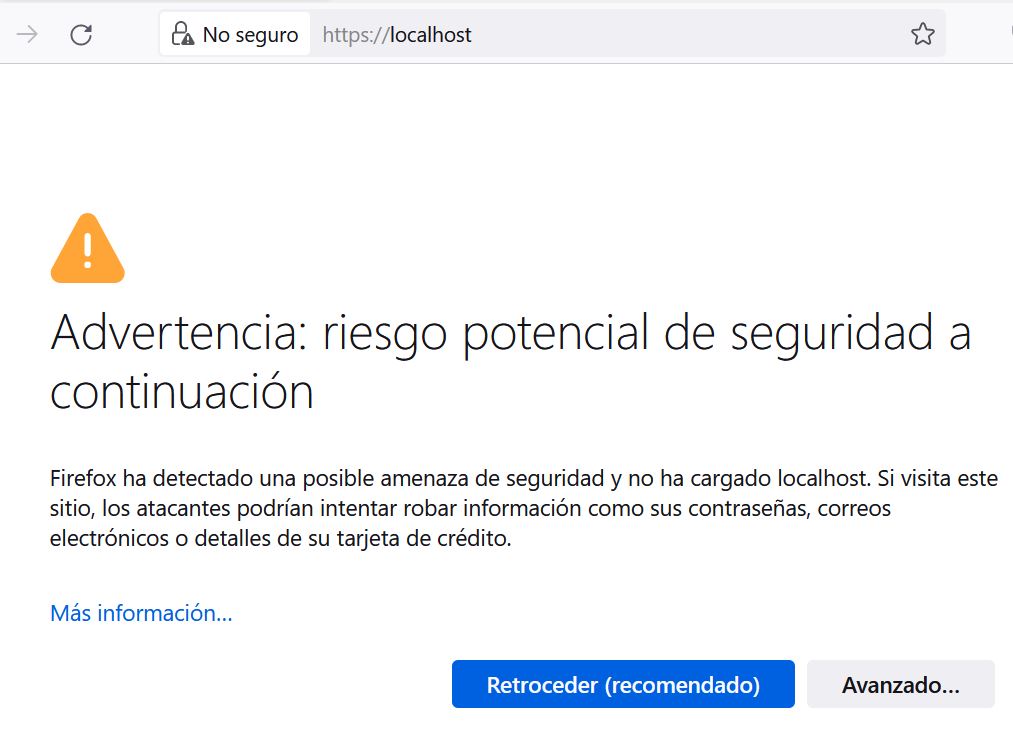

Sabemos que es más complicado practicar esto con los sitios de internet, pero te daremos un dato interesante, los sitios no seguros de la red te redireccionan a otras páginas extrañas. Así puedes intentar identificarlas como peligrosas.

Conclusión sobre cómo actúa un troyano en tu ordenador

Es increíble como un archivo puede causar tanto caos en un ordenador y aunque parece una genialidad, es importante resaltar que es una práctica deshonesta y poco moral de parte de todas las personas que se dedican a causarles problemas a otras.

Por eso decidimos hacer este artículo, para que tú no seas víctima. Esperamos que hayas aprendido cómo actúa un troyano en tu ordenar y qué puedes hacer para impedir que un archivo infectado llegue al él.

Si la información que has leído te ha parecido interesante y útil no olvides compartirla con tus amigos y familiares, recuerda que todos nuestros dispositivos están expuestos a los malwares diariamente. Si tienes dudas o sugerencias puedes usar la casilla de los comentarios, ¡hasta la próxima!